El enmascaramiento de datos es una técnica de seguridad que modifica la información confidencial de un conjunto de datos para que pueda utilizarse de forma segura en un entorno que no sea de producción. El enmascaramiento permite a los desarrolladores, probadores, instructores y analistas de datos trabajar con los datos de una organización sin poner en riesgo la información confidencial ni infringir las normativas de cumplimiento diseñadas para proteger la información de identificación personal ( IIP ).

El enmascaramiento de datos se utiliza con frecuencia para proteger datos estructurados en entornos de desarrollo de software y en situaciones donde se necesita compartir conjuntos de datos que contienen información confidencial entre sistemas o con socios externos. Para que su uso sea efectivo, los datos enmascarados deben superar las comprobaciones de validación y mantener relaciones coherentes entre tablas, pero no deben poder ser objeto de ingeniería inversa .

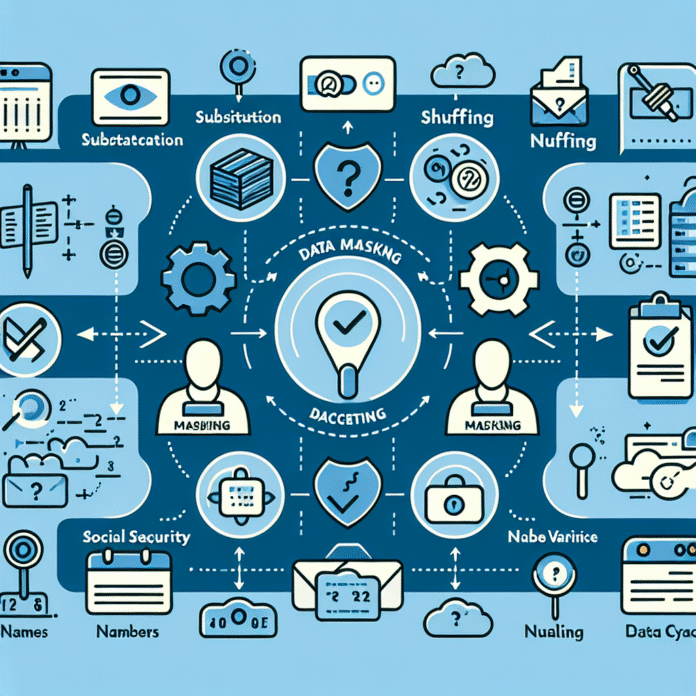

El enmascaramiento de datos utiliza técnicas de ofuscación como el cifrado y la sustitución para modificar valores confidenciales, preservando al mismo tiempo los tipos de datos y los formatos de archivo . Esto permite que los datos enmascarados se comporten como los originales en entornos que no son de producción, pero impide su uso para el robo de identidad, el fraude u otros fines maliciosos.

Los datos enmascarados se consideran una técnica de anonimización de datos, ya que los datos alterados no reemplazan los valores originales. En virtud de las normativas de cumplimiento vigentes en muchos países, los datos anonimizados siguen estando sujetos a las leyes de privacidad. Esto significa que los datos enmascarados también deben cumplir con los requisitos de cumplimiento y las organizaciones deben seguir aplicando controles de acceso, mantener registros de auditoría e informar de cualquier brecha de seguridad si los datos enmascarados se ven comprometidos.

¿Cómo funciona el enmascaramiento de datos?

El proceso de enmascaramiento de datos generalmente implica descubrir y clasificar los campos de datos sensibles en un conjunto de datos estructurados y luego determinar cómo alterar los datos preservando su formato, tipo de datos y relaciones.

Para facilitar el proceso, las organizaciones suelen recurrir a herramientas de descubrimiento y clasificación de datos que utilizan el reconocimiento de patrones, expresiones regulares o el procesamiento del lenguaje natural ( PLN ) para localizar información confidencial, como números de tarjetas de crédito o códigos de reclamaciones de seguros médicos. Una vez identificados, estos datos pueden modificarse para ocultar el contenido original, pero manteniendo la funcionalidad del documento o archivo en entornos que no sean de producción.

Los valores enmascarados pueden crearse manualmente, pero para gestionar grandes conjuntos de datos, las organizaciones suelen recurrir a conjuntos de datos realistas seleccionados o a generadores que conservan el formato. Tras el enmascaramiento, se comprueba que el conjunto de datos siga funcionando correctamente y se supervisa atentamente el proceso para garantizar que no genere nuevos riesgos.

Tipos de enmascaramiento de datos

El enmascaramiento de datos puede realizarse de forma estática, dinámica o sobre la marcha. El enmascaramiento estático se completa por lotes con antelación, el enmascaramiento dinámico enmascara los resultados de las consultas en tiempo real y el enmascaramiento sobre la marcha modifica los datos a medida que se transfieren entre entornos.

- El enmascaramiento estático consiste en crear una copia de los datos originales y reemplazar los valores confidenciales en la copia con valores sustitutos de apariencia realista. El enmascaramiento estático permite utilizar datos confidenciales de forma segura en entornos de desarrollo, pruebas, formación o análisis, ya que conserva la estructura de datos original pero elimina los valores que podrían ser explotados.

- El enmascaramiento dinámico de datos deja los datos originales sin cambios en el sistema de producción y aplica reglas de enmascaramiento en tiempo real cada vez que se consultan los datos. El enmascaramiento dinámico puede basarse en permisos y permitir que algunos usuarios vean los valores originales en los resultados de las consultas, mientras que otros ven valores sustitutos con apariencia realista.

- El enmascaramiento de datos en tiempo real modifica los datos confidenciales durante la transmisión . Este enfoque resulta especialmente útil al aprovisionar bases de datos de prueba en la nube, ya que garantiza que el entorno de destino —generalmente un sistema que no es de producción— solo reciba valores enmascarados y nunca tenga acceso a los datos originales.

| Diferentes tipos de enmascaramiento de datos | |||

| Tipo de enmascaramiento | Caso de uso | Ventajas | Limitaciones |

| Enmascaramiento de datos estáticos (SDM) | Creación de copias seguras y permanentes de los datos de producción para desarrollo, pruebas o formación. | Proporciona conjuntos de datos realistas para uso en entornos no productivos; se pueden compartir de forma segura entre equipos. | Requiere realizar y mantener copias; no es adecuado para sistemas en producción. |

| Enmascaramiento dinámico de datos (DDM) | Generar diferentes vistas de los mismos datos de producción en vivo. | Protege los campos confidenciales en el momento de la consulta; admite el acceso basado en permisos; no realiza cambios en los datos de producción. | Puede afectar al rendimiento; puede ser complejo de gestionar a gran escala. |

| Enmascaramiento de datos sobre la marcha (OFM) | Transferencia de datos entre entornos. | Garantiza que los datos confidenciales nunca salgan de la fuente sin enmascarar; reduce el riesgo para los datos en tránsito. | Requiere integración con procesos de transferencia de datos. |

Técnicas de enmascaramiento de datos

Se pueden utilizar diversas técnicas de gestión de datos para ocultar datos confidenciales y, al mismo tiempo, mantener la funcionalidad de los conjuntos de datos en entornos que no son de producción. Algunos métodos comunes son los siguientes:

Pelea

El cifrado es una técnica de enmascaramiento que ofusca los datos reordenando caracteres alfanuméricos. Por ejemplo, el número de identificación del cliente 3A429 en una base de datos de producción podría reemplazarse por 293A4 en un entorno de prueba cifrado. El cifrado es fácil de implementar, pero dado que los datos cifrados aún pueden revelar patrones que podrían ser objeto de ingeniería inversa, muchas organizaciones lo utilizan junto con técnicas de enmascaramiento más robustas, como la sustitución.

Sustitución

Esta técnica de enmascaramiento reemplaza algunos (o todos) los valores de datos confidenciales con valores similares que poseen las mismas características. Por ejemplo, los números de tarjetas de crédito válidos podrían reemplazarse por otros que aún cumplan con las reglas de validación del proveedor de la tarjeta. La sustitución es una de las técnicas de enmascaramiento más eficaces, ya que genera datos de apariencia realista que no pueden vincularse a los valores originales, preservando al mismo tiempo la integridad , la usabilidad y el formato del conjunto de datos original.

Arrastramiento

La permutación protege la información estructurada al reorganizar el orden en que aparecen los valores en una columna de la base de datos. Este método conserva los formatos de datos y mantiene la funcionalidad de los conjuntos de datos para pruebas o análisis, pero debilita la conexión entre los registros individuales y sus valores originales. La permutación se considera una técnica de enmascaramiento ligera, por lo que a menudo se utiliza en combinación con otras técnicas de enmascaramiento, como la sustitución y la codificación.

Puesta a cero

El nulo es una técnica de enmascaramiento de datos que permite reemplazar campos sensibles en una base de datos relacional con un valor nulo (o, en ocasiones, un espacio en blanco). Por ejemplo, el campo del número de la Seguridad Social de un registro de cliente podría establecerse en nulo para que no aparezca ningún valor. Este método solo funciona si el sistema de gestión de bases de datos reconoce el valor nulo como un marcador de posición. El nulo se considera a menudo una de las formas más débiles de enmascaramiento de datos, ya que elimina los valores por completo en lugar de reemplazarlos con valores representativos, lo que puede limitar la utilidad de los datos en ciertos entornos de prueba o análisis.

Diferencia

Las variaciones se utilizan con frecuencia para ocultar valores financieros y transaccionales. En este método, se emplea un algoritmo para modificar cada número mediante un porcentaje aleatorio de su valor real. Por ejemplo, a una columna de cifras de ventas se le podría aplicar una variación de más o menos el 5 %. Las variaciones se utilizan a menudo para proteger datos numéricos confidenciales, manteniendo al mismo tiempo el rango , la distribución y la utilidad estadística del conjunto de datos.

envejecimiento de los datos

El envejecimiento de datos es un tipo específico de modificación que consiste en desplazar los valores de fecha hacia adelante o hacia atrás en el tiempo, manteniendo intactos el formato y la secuencia lógica. Por ejemplo, la fecha de nacimiento de un cliente (14/07/1985) podría actualizarse a 02/09/1984, o la marca de tiempo de una transacción podría adelantarse 90 días. El envejecimiento de datos resulta útil cuando los conjuntos de datos incluyen información confidencial vinculada a eventos o cronologías reales. Al modificar las fechas, las organizaciones pueden proteger la privacidad de los datos y, al mismo tiempo, permitir que desarrolladores, evaluadores o analistas trabajen con datos temporales realistas.

Enmascaramiento determinista

El enmascaramiento determinista es un tipo de enmascaramiento de datos pseudonimizado en el que el mismo valor de entrada se reemplaza siempre por el mismo valor de salida enmascarado cada vez que aparece en el conjunto de datos. Este enfoque se utiliza a menudo en entornos que no son de producción y que necesitan preservar las relaciones, pero no requieren conocer los valores subyacentes reales. Sin embargo, dado que es posible realizar ingeniería inversa de los reemplazos deterministas, este tipo de enmascaramiento suele reforzarse con reglas de sustitución estrictas y, por lo general, utiliza grandes conjuntos de valores de reemplazo diseñados para reducir la predictibilidad.

Enmascaramiento

El enmascaramiento oculta parte de un valor confidencial mediante un marcador de posición. Este método de enmascaramiento de datos se utiliza habitualmente para el cumplimiento de la normativa PCI DSS.

¿Por qué es importante el enmascaramiento de datos?

El enmascaramiento desempeña un papel fundamental en la gestión de riesgos, ya que transforma los datos confidenciales en una forma segura que mantiene su funcionalidad pero elimina cualquier valor que pudieran tener para los atacantes. Incluso si un conjunto de datos enmascarados es robado o filtrado, no puede utilizarse para fraude, suplantación de identidad ni otros fines maliciosos.

El enmascaramiento también desempeña un papel importante en la reducción de los riesgos de incumplimiento . Diversas leyes y normas de protección de datos exigen que las organizaciones protejan la información de identificación personal y la información sanitaria protegida ( PHI ) y la mantengan confidencial. El cumplimiento de estas normativas no es opcional; el incumplimiento puede acarrear sanciones económicas y daños a la reputación.

- Ley de Privacidad del Consumidor de California (CCPA). La CCPA otorga a los consumidores derechos sobre cómo se recopila, vende y divulga su información personal. El enmascaramiento facilita el cumplimiento al reducir el riesgo de que la información personal quede expuesta cuando los datos se utilizan para desarrollo, pruebas, capacitación o análisis.

- Reglamento General de Protección de Datos (RGPD). El RGPD se aplica a todas las organizaciones que procesan datos personales en la Unión Europea o el Espacio Económico Europeo. El enmascaramiento contribuye al cumplimiento del RGPD al reducir el riesgo de exposición de datos personales cuando se utilizan fuera de los sistemas de producción.

- Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA). La HIPAA exige a las entidades cubiertas y a sus socios comerciales en EE. UU. que implementen medidas de seguridad que preserven la confidencialidad, la integridad y la disponibilidad de la información médica personal . El enmascaramiento permite a las organizaciones utilizar conjuntos de datos de salud realistas para investigación, pruebas o capacitación, protegiendo al mismo tiempo la privacidad del paciente.

- Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS). PCI DSS es un estándar global creado por el Consejo de Estándares de Seguridad PCI para proteger los datos de los tarjetahabientes. PCI DSS exige a los comercios y proveedores de servicios que limiten el acceso a la información de pago confidencial, incluyendo el número de cuenta principal (PAN), la fecha de vencimiento y el código de validación de la tarjeta (CVV).

¿Qué tipos de datos deberían enmascararse?

El enmascaramiento se utiliza para ocultar valores de datos que, en caso de filtración, podrían revelar la identidad, las finanzas o la salud de una persona. Algunos tipos comunes de datos que suelen enmascararse son los siguientes:

- Información de identificación personal . Esto incluye nombres, direcciones, números de la Seguridad Social, números de licencia de conducir, números de pasaporte y otros tipos de datos que pueden utilizarse para identificar específicamente a una persona.

- Información sanitaria protegida . Esto incluye historiales médicos, diagnósticos, resultados de pruebas, resultados de tratamientos y otros datos de salud que pueden vincularse a una persona específica.

- Datos financieros. En finanzas, los desarrolladores, analistas y proveedores externos suelen necesitar acceso a datos reales para realizar pruebas o modelos. El enmascaramiento permite a las instituciones utilizar conjuntos de datos funcionales, reduciendo al mismo tiempo el riesgo de infracciones normativas y filtraciones de datos.

- Información de tarjetas de pago . PCI DSS exige a los comerciantes y proveedores de servicios que protejan los datos de los titulares de tarjetas y garanticen que los números de cuenta principales sean ilegibles en cualquier lugar donde se almacenen, a menos que exista una necesidad comercial estricta de conocer el valor total.

- Datos corporativos internos . El enmascaramiento se utiliza con frecuencia para proteger datos confidenciales en registros de proveedores y empleados. Por ejemplo, el enmascaramiento permite probar o integrar sistemas de RR. HH. con otras herramientas de forma segura, protegiendo al mismo tiempo la privacidad de los empleados.

- Propiedad intelectual. Los datos confidenciales incluidos en secretos comerciales, invenciones, patentes u otros documentos de propiedad intelectual pueden enmascararse para evitar su exposición innecesaria durante pruebas, colaboración o intercambio de datos. Muchas organizaciones utilizan cifrado y controles de acceso basados en roles ( RBAC ), además del enmascaramiento, para proteger su propiedad intelectual.

Desafíos de enmascaramiento de datos

El enmascaramiento de datos no es un proceso sencillo de un solo paso, ya que es necesario transformar los campos sensibles para evitar la reidentificación, preservando al mismo tiempo la estructura, los tipos de datos y las propiedades estadísticas del conjunto de datos original. Si no se mantiene este equilibrio, los datos enmascarados no serán útiles en entornos que no sean de producción.

De hecho, mantener la integridad referencial de los datos enmascarados puede ser un gran desafío. Los valores enmascarados deben permanecer consistentes entre las tablas y sistemas relacionados para preservar las relaciones de clave primaria y clave foránea . Si bien esto puede parecer sencillo, la mayoría de las bases de datos están normalizadas para optimizar el rendimiento, y enmascarar datos confidenciales almacenados en una base de datos distribuida puede convertirse rápidamente en un proceso complejo.

La gobernanza de datos supone otro desafío, ya que los datos enmascarados deben cumplir con las reglas de negocio y los requisitos de validación. Por ejemplo, los números de cuenta deben conservar su longitud correcta y los números de tarjeta de crédito deben superar una verificación de Luhn . De lo contrario, las aplicaciones en entornos que no son de producción podrían fallar durante las pruebas y los análisis podrían arrojar resultados distorsionados.

Para superar estos desafíos, los administradores de bases de datos ( DBA ) deben realizar una revisión detallada de los datos que se deben enmascarar e incluir en dicha revisión a las partes interesadas que utilizarán los datos enmascarados. Esto ayudará a garantizar que se utilicen las técnicas de enmascaramiento adecuadas para cada caso de uso y que los datos enmascarados conserven las características de los datos originales.

Mejores prácticas para el enmascaramiento de datos

El enmascaramiento de datos permite a las organizaciones cumplir con las normativas de privacidad y seguir utilizando conjuntos de datos que contienen información confidencial en entornos que no son de producción. Para que sea eficaz, el enmascaramiento debe seguir estas buenas prácticas:

- Identifique qué datos deben enmascararse. Los datos empresariales suelen estar distribuidos en múltiples bases de datos, tablas y ubicaciones de almacenamiento. Para garantizar la protección uniforme de la información confidencial, lo primero que deben hacer las organizaciones es localizar e identificar qué elementos de datos deben enmascararse.

- Considere la posibilidad de enmascarar los datos no estructurados. Las imágenes, los archivos PDF y los archivos de texto que contengan información confidencial también deben protegerse. Las organizaciones deberían considerar el uso del reconocimiento óptico de caracteres (OCR) para localizar datos confidenciales en lagos de datos y otros repositorios de almacenamiento no estructurados.

- Incluir el enmascaramiento de datos en las políticas. Las mejores prácticas para el enmascaramiento de datos deben incluirse en las políticas de gestión y seguridad de datos de una organización.

- Adopte el principio de mínimo privilegio. El acceso a datos enmascarados debe cumplir con las políticas de seguridad de la organización. Una buena práctica recomendada es aplicar el principio de mínimo privilegio ( POLP) .

- Pruebe la utilidad de los datos enmascarados. Es importante evaluar los resultados de las técnicas de enmascaramiento de datos para verificar que sean comparables con los obtenidos a partir de los datos originales.

- Mantenga la integridad referencial. Los valores enmascarados deben permanecer coherentes en todos los sistemas y tablas relacionados. Esto garantizará que las uniones de datos, las consultas y los análisis funcionen correctamente, aunque se hayan modificado los valores originales.

Enmascaramiento de datos frente a otras técnicas de ofuscación

El enmascaramiento impide que se exponga información confidencial en contextos donde no se necesitan datos reales. Otras técnicas de ofuscación, como la anonimización de datos , el cifrado o el uso de datos sintéticos , persiguen fines relacionados pero diferentes.

Por ejemplo, la anonimización elimina irreversiblemente los identificadores, de modo que los datos nunca pueden vincularse a una persona específica. Una vez anonimizados, los datos dejan de considerarse datos personales según normativas como el RGPD, ya que no existe una forma realista de volver a identificar a las personas. Sin embargo, la contrapartida es que los datos anonimizados suelen perder parte de su utilidad para análisis o pruebas detalladas, puesto que los vínculos con personas reales se rompen permanentemente.

El cifrado protege los datos en reposo o en tránsito, haciéndolos ilegibles sin la clave de cifrado correcta. Si bien el cifrado puede proteger la información confidencial del acceso no autorizado, no proporciona sustitutos realistas para entornos de prueba o capacitación como lo hace el enmascaramiento.

Los datos sintéticos se crean desde cero mediante algoritmos o modelos de IA generativa . Dado que no están directamente vinculados a registros reales, a menudo se consideran una alternativa segura al enmascaramiento.

Casos de uso de enmascaramiento de datos

El enmascaramiento de datos se utiliza ampliamente en diversos sectores para impulsar la innovación y mejorar los servicios sin poner en riesgo la información confidencial. En el sector bancario y financiero, por ejemplo, el enmascaramiento puede facilitar el desarrollo de nuevos sistemas de detección de fraude, garantizando al mismo tiempo la protección de datos regulados como números de cuenta y detalles de pago. Los sectores sanitario, minorista y gubernamental también recurren al enmascaramiento para equilibrar la funcionalidad con el cumplimiento normativo .

Actualmente, los principales motivos para el enmascaramiento de datos giran en torno a las normativas de seguridad y privacidad . Al sustituir los valores confidenciales por otros de apariencia realista, el enmascaramiento permite a las empresas trabajar con conjuntos de datos que contienen información sensible, reduciendo al mismo tiempo la probabilidad de exponer información confidencial.

El enmascaramiento también puede ayudar a reducir el impacto de una filtración de datos. Si un atacante extrae una copia enmascarada, y el enmascaramiento se realizó correctamente, la información confidencial no podrá asociarse con personas específicas.

Cabe destacar que muchas tareas en entornos que no son de producción requieren acceso parcial a los registros, en lugar de visibilidad completa. El enmascaramiento dinámico puede ayudar a garantizar que los empleados puedan realizar su trabajo sin acceder innecesariamente a datos confidenciales. Para optimizar el enmascaramiento y reducir el esfuerzo manual, las herramientas de enmascaramiento se pueden integrar con los flujos de trabajo de extracción, transformación y carga (ETL) y DevOps.

herramientas de enmascaramiento

Existen varias herramientas conocidas que pueden agilizar, simplificar y hacer más fiable el proceso de enmascaramiento de datos. A continuación, se presentan algunas opciones populares que facilitan y agilizan la búsqueda, clasificación, definición de reglas, ejecución del enmascaramiento y auditoría de máscaras:

- Informatica . Conocida por ofrecer una sólida capacidad de detección, enmascaramiento estático/dinámico y su capacidad de integración con otras plataformas de gestión de datos.

- Delphix . Conocido por facilitar el enmascaramiento automatizado en entornos que no son de producción.

- IBM InfoSphere Optim Data Privacy . Ideal para empresas con necesidades complejas de enmascaramiento de datos. Incluye funciones para el descubrimiento, la clasificación, la transformación y la generación de informes de cumplimiento normativo.

- Microsoft / Azure SQL Server / Azure Dynamic Data Masking . Especialmente útil en entornos con gran presencia de Microsoft/Cloud; ofrece funciones de enmascaramiento dinámico integradas.

- Enmascaramiento y subconjunto de datos de Oracle . Muchas opciones también admiten el enmascaramiento en bases de datos que no son de Oracle.

- K2View . Proporciona enmascaramiento y generación de datos sintéticos en entornos empresariales, prestando especial atención al mantenimiento de la integridad referencial y la escalabilidad entre sistemas.

Para comprender las ventajas y desventajas del enmascaramiento de datos, puede ser útil aprender más sobre las herramientas de gobernanza de datos y cómo ayudan a las organizaciones a lograr un equilibrio entre la utilidad de los datos y la protección de los mismos.

Enmascaramiento de datos: una visión general

El enmascaramiento de datos es una técnica de seguridad fundamental que modifica la información confidencial dentro de un conjunto de datos para permitir su uso seguro en entornos que no son de producción. Esto es vital para desarrolladores, evaluadores, instructores y analistas que necesitan acceder a los datos sin arriesgarse a exponer información confidencial ni infringir las normativas de cumplimiento que protegen la información de identificación personal (IIP).

Por qué importa el enmascaramiento de datos

El enmascaramiento de datos es fundamental para proteger los datos estructurados en el desarrollo de software y al compartir conjuntos de datos confidenciales con socios externos. Los datos enmascarados de forma eficaz deben superar las comprobaciones de validación y conservar las relaciones entre las tablas de la base de datos, además de ser resistentes a los intentos de ingeniería inversa. Para ello, se emplean técnicas de ofuscación de datos, como la codificación y la sustitución, para modificar la información confidencial manteniendo los tipos y formatos de datos. De este modo, los datos enmascarados funcionan como los originales, sin riesgo de suplantación de identidad ni fraude.

Los datos enmascarados son una forma de pseudonimización; sin sustituir los valores reales, los datos modificados siguen estando sujetos a diversas normativas de cumplimiento a nivel internacional, que exigen a las organizaciones mantener los controles de acceso, hacer cumplir los registros de auditoría e informar de cualquier infracción.

Cómo funciona el enmascaramiento de datos

El proceso inicial de enmascaramiento de datos consiste en identificar y clasificar los campos de datos confidenciales mediante herramientas de detección y clasificación de datos. Estas herramientas localizan los valores confidenciales y los reemplazan de forma que se oculte el contenido original, manteniendo la usabilidad del documento en entornos que no sean de producción. Las organizaciones pueden crear manualmente los valores enmascarados o utilizar generadores que conserven el formato, realizando posteriormente comprobaciones de validación para confirmar la integridad del conjunto de datos modificado.

Tipos de enmascaramiento de datos

El enmascaramiento de datos se puede clasificar en tres tipos principales:

- Enmascaramiento de datos estáticos (SDM) : Consiste en crear una copia de los datos originales, reemplazando los valores confidenciales con sustitutos ficticios de apariencia realista. Es eficaz para el desarrollo o las pruebas cuando no se necesitan los datos originales, pero se debe preservar la estructura.

- Enmascaramiento dinámico de datos (DDM) : Este método enmascara los datos en tiempo real durante las consultas sin alterar los datos de producción originales. Permite que algunos usuarios accedan a los valores reales según sus permisos.

- Enmascaramiento de datos sobre la marcha (OFM) : Altera los datos confidenciales en tránsito durante la transferencia entre entornos, garantizando que el destino solo reciba datos enmascarados.

Técnicas de enmascaramiento de datos

Se pueden emplear diversas técnicas para enmascarar información confidencial:

- Codificación : Reorganiza los caracteres en datos confidenciales, lo que dificulta su interpretación pero puede revelar patrones.

- Sustitución : Reemplaza los valores sensibles con otros valores válidos y similares, garantizando el realismo al tiempo que se salvaguarda la integridad.

- Reorganización : Cambia el orden de los valores en una columna específica manteniendo intacto el formato de los datos.

- Anulación : Reemplaza los campos sensibles con valores nulos, disminuyendo su utilidad.

- Varianza : Aplica un cambio porcentual aleatorio a los datos numéricos, manteniendo la integridad estadística.

- Envejecimiento de datos : Ajusta los valores de fecha manteniendo su secuencia.

- Enmascaramiento determinista : Proporciona una salida enmascarada consistente para entradas idénticas, útil para mantener relaciones.

- Enmascaramiento : Muestra caracteres de marcador de posición para parte de los valores confidenciales.

Importancia del enmascaramiento de datos

El enmascaramiento de datos desempeña un papel fundamental en la gestión de riesgos, al impedir que los datos confidenciales se utilicen con fines maliciosos, incluso si se ven comprometidos. Además, mitiga los riesgos de incumplimiento de diversas normativas, como la CCPA, el RGPD, la HIPAA y la PCI DSS, protegiendo la información personal identificable (PII) y garantizando que las organizaciones puedan operar dentro del marco legal.

Tipos de datos que se deben enmascarar

Entre los tipos de datos comunes que requieren enmascaramiento se incluyen:

- Información de identificación personal (PII) : Nombres, direcciones, números de Seguro Social y más.

- Información de salud protegida (PHI) : Registros médicos y datos de salud vinculados a individuos.

- Datos financieros : El acceso a datos realistas para realizar pruebas en contextos financieros es crucial.

- Información de la tarjeta de pago : Los datos del titular de la tarjeta deben ser ilegibles a menos que sea necesario.

- Datos corporativos internos : Los sistemas de RRHH necesitan protección para la información de los empleados.

- Propiedad intelectual : Los datos sensibles que rigen los secretos comerciales y las patentes también deben estar enmascarados.

Desafíos en el enmascaramiento de datos

El enmascaramiento de datos plantea desafíos como garantizar la correcta transformación de datos confidenciales manteniendo su estructura y relaciones. Cuestiones como preservar la integridad referencial entre tablas relacionadas y cumplir con las reglas de negocio para la validez de los datos deben abordarse eficazmente para evitar distorsiones analíticas o fallos en las aplicaciones.

Buenas prácticas para el enmascaramiento eficaz de datos

Para maximizar la eficacia:

- Identificar todos los datos confidenciales en toda la organización.

- Enmascarar datos no estructurados, incluyendo imágenes o archivos PDF.

- Integre las directrices de enmascaramiento en las políticas de gestión de datos más amplias.

- Aplique el principio de mínimo privilegio al acceso a los datos.

- Evaluar la utilidad de los datos enmascarados en comparación con los resultados originales.

- Garantizar la integridad referencial entre conjuntos de datos relacionados.

Enmascaramiento de datos frente a otras técnicas

Si bien el enmascaramiento de datos busca mantener la funcionalidad de los datos en entornos que no son de producción, otras técnicas, como la anonimización de datos, eliminan por completo los identificadores, pero pueden limitar las capacidades de análisis. El cifrado protege los datos al hacerlos ilegibles sin una clave, pero no proporciona conjuntos de datos realistas como el enmascaramiento. Además, los datos sintéticos, creados sin registros reales, ofrecen una alternativa segura, pero su utilidad puede diferir de la de los datos enmascarados.

Casos de uso del enmascaramiento de datos

El enmascaramiento de datos se utiliza en diversos sectores para impulsar la innovación sin poner en riesgo la información confidencial. En finanzas, por ejemplo, facilita la creación de sistemas de detección de fraude y garantiza el cumplimiento normativo. Desempeña un papel fundamental en los sectores sanitario, minorista y gubernamental, al equilibrar la funcionalidad de los datos con el cumplimiento legal.

Herramientas de enmascaramiento de datos

Varias herramientas agilizan el procedimiento de enmascaramiento de datos, haciéndolo más rápido y fiable, tales como:

- Informatica : Gran capacidad de detección y enmascaramiento.

- Delphix : Centrada en soluciones de enmascaramiento automatizadas.

- IBM InfoSphere Optim : Ideal para necesidades de enmascaramiento complejas.

- Enmascaramiento dinámico de datos de Microsoft Azure : Ofrece funciones de enmascaramiento dinámico integradas.

- Enmascaramiento y subconjunto de datos de Oracle : Admite diversos entornos de bases de datos.

- K2View : Se centra en mantener la integridad en entornos empresariales.

Conclusión

El enmascaramiento de datos es esencial para proteger la información confidencial y, al mismo tiempo, permitir que las organizaciones utilicen datos reales en entornos controlados. Al comprender sus principios, técnicas y buenas prácticas, las organizaciones pueden proteger sus datos de manera más eficaz, obteniendo información valiosa y cumpliendo con la normativa vigente.