Un hombre ucraniano acusado en 2012 de conspirar con un prolífico grupo de hackers para robar decenas de millones de dólares de empresas estadounidenses fue arrestado en Italia y ahora está bajo custodia en los Estados Unidos, según supo KrebsOnSecurity.

Fuentes cercanas a la investigación afirman Yuri Igorevich Rybtsovun hombre de 41 años de la ciudad de Donetsk, Ucrania, controlada por Rusia, fue mencionado anteriormente en los documentos de acusación federales de EE. UU. únicamente por su nombre de usuario en línea “MrICQ.” De acuerdo a una acusación de hace 13 años (PDF) presentado por fiscales de Nebraska, MrICQ era un desarrollador de un grupo de delitos cibernéticos conocido como “Jabber Zeus.”

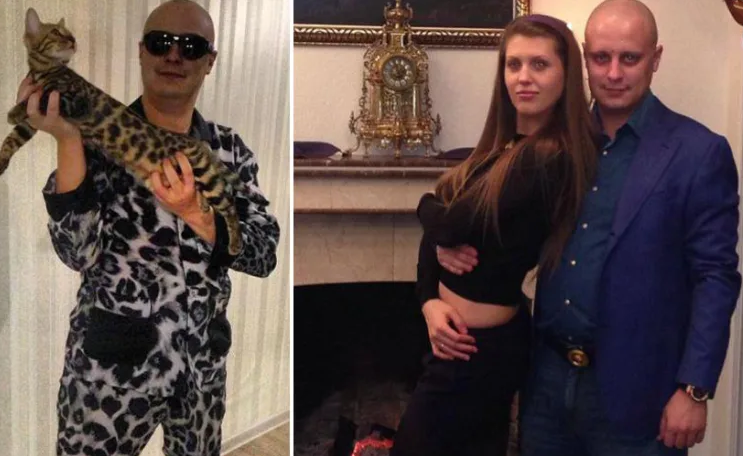

Imagen: punto bloqueado wtf.

El nombre Jabber Zeus se deriva del malware que utilizaron: una versión personalizada del Troyano bancario ZeuS – que robaba credenciales de inicio de sesión bancarias y enviaba al grupo un mensaje instantáneo Jabber cada vez que una nueva víctima ingresaba un código de acceso único en el sitio web de una institución financiera. La pandilla se centró principalmente en pequeñas y medianas empresas, y fue uno de los primeros pioneros de los llamados ataques de «hombre en el navegador», malware que puede interceptar silenciosamente cualquier dato que las víctimas envíen en un formulario basado en la web.

Una vez dentro de las cuentas de una empresa víctima, el equipo de Jabber Zeus modificaba la nómina de la empresa para agregar docenas de “mulas de dinero”, personas reclutadas mediante elaborados esquemas de trabajo desde casa para manejar transferencias bancarias. Las mulas, a su vez, enviaban cualquier depósito de nómina robado (menos sus comisiones) mediante transferencias electrónicas a otras mulas en Ucrania y el Reino Unido.

La acusación de 2012 contra el equipo de Jabber Zeus nombraba a MrICQ como “Juan Pérez #3«, y dijo que esta persona manejaba las notificaciones entrantes de las víctimas recientemente comprometidas. El Departamento de Justicia (DOJ) dijo que MrICQ también ayudó al grupo a lavar las ganancias de sus atracos a través de servicios electrónicos de cambio de moneda.

Dos fuentes familiarizadas con la investigación de Jabber Zeus dijeron que Rybtsov fue arrestado en Italia, aunque la fecha exacta y las circunstancias de su arresto siguen sin estar claras. A resumen de decisiones recientes (PDF) publicado por el Tribunal Supremo italiano afirma que en abril de 2025, Rybtsov perdió una apelación final para evitar la extradición a Estados Unidos.

Según el sitio web de fotos policiales encerrado(.)wtfRybtsov llegó a Nebraska el 9 de octubre y se encontraba detenido bajo una orden de arresto del Oficina Federal de Investigaciones de EE. UU. (FBI).

El servicio de seguimiento de violaciones de datos Inteligencia constelación encontró registros violados del sitio de perfiles empresariales bvdinfo(.)com que muestran que Yuriy Igorevich Rybtsov, de 41 años, trabajaba en un edificio en 59 Barnaulska St. en Donetsk. Una búsqueda más exhaustiva en esta dirección en Constella descubre que el mismo edificio de apartamentos era compartido por una empresa registrada a nombre de Vyacheslav “Tanque” Penchukovel líder de la tripulación Jabber Zeus en Ucrania.

Vyacheslav “Tank” Penchukov, visto aquí actuando como “DJ Slava Rich” en Ucrania, en una foto sin fecha de las redes sociales.

Penchukov era arrestado en 2022 mientras viajaba para encontrarse con su esposa en Suiza. El año pasado, un tribunal federal de Nebraska condenó a Penchukov a 18 años de prisión y le ordenó pagar más de 73 millones de dólares en restitución.

Lorenzo Baldwin es fundador de miNetWatchmanuna empresa de inteligencia de amenazas con sede en Georgia que comenzó a rastrear e interrumpir a la pandilla Jabber Zeus en 2009. myNetWatchman había obtenido acceso en secreto al servidor de chat Jabber utilizado por los piratas informáticos ucranianos, lo que permitió a Baldwin escuchar las conversaciones diarias entre MrICQ y otros miembros de Jabber Zeus.

Baldwin compartió esos registros de chat en tiempo real con múltiples agencias policiales estatales y federales, y con este reportero. Entre 2010 y 2013, dediqué varias horas cada día a alertar a las pequeñas empresas de todo el país de que estos ciberdelincuentes estaban a punto de vaciar sus cuentas de nómina.

Esas notificaciones y los incansables esfuerzos de Baldwin ahorraron una gran cantidad de dinero a innumerables posibles víctimas. Sin embargo, en la mayoría de los casos ya llegamos demasiado tarde. Sin embargo, los chats grupales robados de Jabber Zeus sirvieron de base para docenas de historias publicadas aquí sobre Las pequeñas empresas luchan contra sus bancos. ante los tribunales por pérdidas financieras de seis y siete cifras.

Baldwin dijo que la tripulación de Jabber Zeus estaba muy por delante de sus pares en varios aspectos. Para empezar, sus chats interceptados demostraron que trabajaron para crear una botnet altamente personalizada directamente con el autor del troyano Zeus original. Evgueni Mijáilovich Bogachevun hombre ruso que ha estado durante mucho tiempo en la lista de «los más buscados» del FBI. Los federales tienen una recompensa permanente de $ 3 millones para obtener información que conduzca al arresto de Bogachev.

Evgeniy M. Bogachev, en fotografías sin fecha.

La principal innovación de Jabber Zeus era una alerta que MrICQ recibiría cada vez que una nueva víctima ingresaba un código de contraseña de un solo uso en una página de phishing que imitaba a su institución financiera. El nombre interno de la pandilla para este componente era “Duende,» (el vídeo a continuación de myNetWatchman lo muestra en acción). Jabber Zeus en realidad reescribiría el código HTML tal como se muestra en el navegador de la víctima, lo que les permitiría interceptar cualquier contraseña enviada por el banco de la víctima para la autenticación multifactor.

«Estos tipos habían comprometido a un número tan grande de víctimas que estaban quedando sepultadas en un tsunami de credenciales bancarias robadas», dijo Baldwin a KrebsOnSecurity. «Pero el objetivo de Leprechaun era aislar las credenciales de mayor valor: las cuentas de bancos comerciales con autenticación de dos factores activada. Sabían que eran objetivos mucho más jugosos porque claramente tenían mucho más dinero que proteger».

Baldwin dijo que el troyano Jabber Zeus también incluía un componente personalizado de «reconexión» que permitía a los piratas informáticos transmitir sus apropiaciones de cuentas bancarias a través de la propia PC infectada de la víctima.

«El equipo de Jabber Zeus se conectaba literalmente a la cuenta bancaria de la víctima desde la dirección IP de la víctima, o desde la función de control remoto y emulando completamente el dispositivo», dijo. «Ese troyano fue como un cuchillo caliente a través de la mantequilla de lo que todos pensaban que era la banca en línea segura de última generación en ese momento».

Aunque el equipo de Jabber Zeus estaba en contacto directo con el autor de Zeus, los chats interceptados por myNetWatchman muestran que Bogachev ignoró con frecuencia las peticiones de ayuda del grupo. El gobierno dice que el verdadero líder de la tripulación Jabber Zeus fue Maksim Yakubetsun hombre ucraniano de 38 años con ciudadanía rusa que se hacía llamar hacker”Agua.”

Presunto líder de Evil Corp, Maksim “Aqua” Yakubets. Imagen: FBI

Los chats de Jabber interceptados por Baldwin muestran que Aqua interactuaba casi a diario con MrICQ, Tank y otros miembros del equipo de hackers, a menudo facilitando las actividades de mula de dinero y retiro de dinero del grupo de forma remota desde Rusia.

El gobierno dice que Yakubets/Aqua surgiría más tarde como el líder de una red de élite de delitos cibernéticos de al menos 17 piratas informáticos que se referían a sí mismos internamente como «Corporación malvada.” Los miembros de Evil Corp desarrollaron y utilizaron el dridex (también conocido como Bugat), que les ayudó a desviar más de 100 millones de dólares de cientos de empresas víctimas en Estados Unidos y Europa.

Esta historia de 2019 sobre la recompensa de 5 millones de dólares del gobierno Para obtener información que conduzca al arresto de Yakubets se incluyen extractos de conversaciones entre Aqua, Tank, Bogachev y otros miembros de la tripulación de Jabber Zeus sobre historias que había escrito sobre sus víctimas. Tanto Baldwin como yo fuimos entrevistados extensamente para un nuevo podcast semanal de seis partes por parte del bbc que profundiza en la historia de Evil Corp. Episodio uno se centra en la evolución de Zeus, mientras que el segundo episodio se centra en una investigación sobre el grupo realizada por un ex agente del FBI. Jim Craig.

Imagen: https://www.bbc.co.uk/programmes/w3ct89y8

Introducción

Recientemente, un hombre ucraniano llamado Yuri Igorevich Rybtsov, de 41 años, fue arrestado en Italia y extraditado a los Estados Unidos. Rybtsov es acusado de ser miembro de un grupo de hackers conocido como "Jabber Zeus", que robó decenas de millones de dólares de empresas estadounidenses entre 2009 y 2012. En este artículo, se presentará una visión general de la investigación y los eventos que rodean el arresto de Rybtsov.

El grupo de hackers Jabber Zeus

El grupo de hackers Jabber Zeus fue uno de los primeros en utilizar el malware Zeus, un troyano bancario que robaba credenciales de inicio de sesión bancarias y enviaba mensajes instantáneos a los hackers cada vez que una nueva víctima ingresaba un código de acceso único en el sitio web de una institución financiera. El grupo se centró principalmente en pequeñas y medianas empresas, y fue uno de los primeros en utilizar ataques de "hombre en el navegador", que permitían interceptar silenciosamente cualquier dato que las víctimas enviaran en un formulario basado en la web.

El papel de Rybtsov en el grupo

Rybtsov, conocido por su nombre de usuario en línea "MrICQ", era un desarrollador del grupo de hackers Jabber Zeus. Según la acusación de 2012, MrICQ era responsable de manejar las notificaciones entrantes de las víctimas recientemente comprometidas y de ayudar al grupo a lavar las ganancias de sus atracos a través de servicios electrónicos de cambio de moneda.

La investigación y el arresto

La investigación sobre el grupo de hackers Jabber Zeus comenzó en 2009, cuando la empresa de inteligencia de amenazas miNetWatchman, fundada por Lorenzo Baldwin, empezó a rastrear y a interrumpir las actividades del grupo. Baldwin obtuvo acceso en secreto al servidor de chat Jabber utilizado por los hackers ucranianos, lo que permitió a su equipo escuchar las conversaciones diarias entre MrICQ y otros miembros del grupo.

En 2012, la acusación federal contra el grupo de hackers Jabber Zeus nombró a MrICQ como "Juan Pérez #3" y describió su papel en el grupo. Sin embargo, no fue hasta abril de 2025 que Rybtsov perdió una apelación final para evitar la extradición a Estados Unidos. Rybtsov fue arrestado en Italia y extraditado a los Estados Unidos, donde se encuentra actualmente bajo custodia.

La conexión con otros grupos de hackers

La investigación sobre el grupo de hackers Jabber Zeus también reveló conexiones con otros grupos de hackers conocidos. Por ejemplo, el grupo de hackers Evil Corp, liderado por Maksim Yakubets, también conocido como "Aqua", desarrolló y utilizó el malware Dridex, que les ayudó a desviar más de 100 millones de dólares de cientos de empresas víctimas en Estados Unidos y Europa.

Conclusión

El arresto de Yuri Igorevich Rybtsov es un ejemplo de la colaboración internacional para combatir la delincuencia cibernética. La investigación sobre el grupo de hackers Jabber Zeus y su conexión con otros grupos de hackers conocidos destaca la importancia de la inteligencia de amenazas y la cooperación entre las agencias de aplicación de la ley para prevenir y perseguir la delincuencia cibernética.

Historia de Evil Corp

La historia de Evil Corp es un ejemplo de cómo los grupos de hackers pueden evolucionar y cambiar de nombres y tácticas para evitar la detección. El grupo de hackers Evil Corp, liderado por Maksim Yakubets, también conocido como "Aqua", es uno de los grupos de hackers más conocidos y temidos en el mundo.

La evolución de Zeus

El malware Zeus es uno de los malwares más conocidos y utilizados en la historia de la delincuencia cibernética. Fue desarrollado por Evgeniy M. Bogachev, un hombre ruso que ha estado en la lista de "los más buscados" del FBI durante muchos años.

La importancia de la inteligencia de amenazas

La inteligencia de amenazas es crucial para prevenir y perseguir la delincuencia cibernética. La empresa de inteligencia de amenazas miNetWatchman, fundada por Lorenzo Baldwin, ha estado trabajando durante muchos años para rastrear y a interrumpir las actividades de los grupos de hackers.

El futuro de la lucha contra la delincuencia cibernética

La lucha contra la delincuencia cibernética es un desafío constante. La colaboración internacional y la cooperación entre las agencias de aplicación de la ley y las empresas de inteligencia de amenazas son fundamentales para prevenir y perseguir la delincuencia cibernética. La investigación sobre el grupo de hackers Jabber Zeus y su conexión con otros grupos de hackers conocidos destaca la importancia de la inteligencia de amenazas y la cooperación para combatir la delincuencia cibernética.