Aisuru , la botnet responsable de una serie de ataques de denegación de servicio distribuido (DDoS) sin precedentes este año, fue recientemente reestructurada para dar soporte a un negocio más discreto, lucrativo y sostenible: el alquiler de cientos de miles de dispositivos de Internet de las Cosas (IoT) infectados a servicios proxy que ayudan a los ciberdelincuentes a anonimizar su tráfico. Los expertos afirman que la abundancia de proxies de Aisuru y otras fuentes está impulsando la recopilación masiva de datos vinculada a diversos proyectos de inteligencia artificial (IA), lo que permite a quienes extraen contenido evadir la detección al enrutar su tráfico a través de conexiones residenciales que aparentan pertenecer a usuarios de Internet comunes.

Detectado por primera vez en agosto de 2024, Aisuru se ha propagado a al menos 700.000 sistemas IoT, como routers de Internet con escasa seguridad y cámaras de vigilancia. Los responsables de Aisuru han utilizado su enorme botnet para atacar a sus objetivos con espectaculares ataques DDoS, inundando los servidores afectados con una avalancha de solicitudes basura desde todos los sistemas infectados simultáneamente.

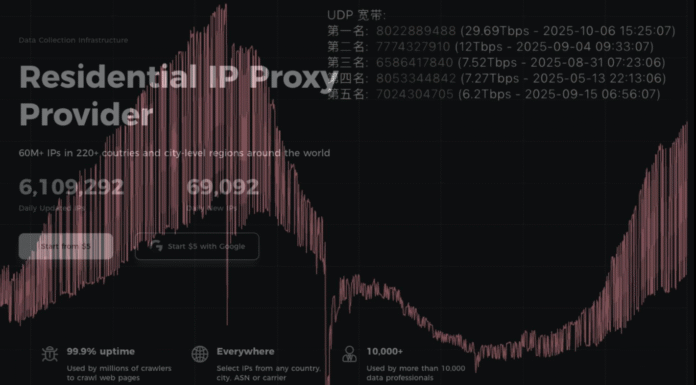

En junio, Aisuru lanzó un ataque DDoS contra KrebsOnSecurity.com con una velocidad de 6,3 terabits por segundo , el mayor ataque que Google había mitigado hasta entonces. En las semanas y meses posteriores, los operadores de Aisuru demostraron capacidades DDoS de casi 30 terabits de datos por segundo, superando con creces la capacidad de mitigación de ataques de la mayoría de los servidores de Internet.

Estos ataques cibernéticos han sido especialmente perjudiciales este año para los proveedores de servicios de Internet (ISP) estadounidenses, en parte porque Aisuru logró recientemente controlar un gran número de dispositivos IoT en Estados Unidos . Cuando Aisuru lanza ataques, el volumen de tráfico saliente de los sistemas infectados en estos ISP suele ser tan elevado que puede interrumpir o degradar el servicio de Internet para los clientes adyacentes (no afectados por el bot).

“Múltiples operadores de redes de acceso de banda ancha han sufrido un impacto operativo significativo debido a ataques DDoS salientes superiores a 1,5 Tb/s lanzados desde nodos de la botnet Aisuru ubicados en las instalaciones de los clientes finales”, escribió Roland Dobbins , ingeniero principal de Netscout , en un reciente resumen ejecutivo sobre Aisuru . “El tráfico de ataque saliente/cruzado superior a 1 Tb/s desde equipos de cliente (CPE) comprometidos ha causado una interrupción significativa en las redes de acceso de banda ancha, tanto cableadas como inalámbricas. Los ataques de alto rendimiento han provocado fallos en las tarjetas de línea de los routers”.

Los incesantes ataques de Aisuru han llamado la atención de las autoridades federales de Estados Unidos y Europa (muchas de las víctimas de Aisuru son clientes de proveedores de servicios de internet y de alojamiento web con sede en Europa). Recientemente, algunos de los mayores proveedores de servicios de internet del mundo han comenzado a compartir informalmente listas de bloqueo que identifican las ubicaciones, en constante cambio, de los servidores que los atacantes utilizan para controlar las actividades de la botnet.

Los expertos afirman que los responsables del bot Aisuru actualizaron recientemente su malware para que los dispositivos comprometidos puedan alquilarse más fácilmente a proveedores de servicios de proxy residencial . Estos servicios permiten a los clientes que pagan enrutar sus comunicaciones de Internet a través del dispositivo de otra persona, lo que les proporciona anonimato y la posibilidad de aparecer como un usuario normal de Internet en casi cualquier gran ciudad del mundo.

Desde la perspectiva de un sitio web, el tráfico IP de un usuario de una red proxy residencial parece originarse en la dirección IP residencial alquilada, no en el cliente del servicio proxy. Los servicios proxy pueden usarse legítimamente para diversos fines comerciales, como comparaciones de precios o inteligencia de ventas. Sin embargo, se abusa enormemente de ellos para ocultar actividades de ciberdelincuencia (como el fraude publicitario y el relleno de credenciales), ya que dificultan el rastreo del tráfico malicioso hasta su origen.

Y como veremos en un momento, toda esta industria opaca parece estar cambiando su enfoque hacia la habilitación de una actividad agresiva de extracción de contenido que alimenta continuamente con datos sin procesar a grandes modelos de lenguaje (LLM) construidos para respaldar diversos proyectos de IA.

CRECIMIENTO ‘DESCONTROLADO’

Riley Kilmer es cofundador de spur.us , un servicio que rastrea redes proxy. Kilmer afirmó que todos los principales servicios proxy han crecido sustancialmente en los últimos seis meses.

“Acabo de comprobarlo, y en los últimos 90 días hemos visto 250 millones de direcciones IP proxy residenciales únicas”, dijo Kilmer. “Es una locura. Es una cifra tan alta que es inaudita. Estos proxies están absolutamente por todas partes ahora”.

Hoy, Spur afirma estar registrando un aumento sin precedentes en la disponibilidad de proxies en todos los proveedores, incluyendo:

LUMINATI_PROXY 11.856.421

NETNUT_PROXY 10.982.458

ABCPROXY_PROXY 9.294.419

OXYLABS_PROXY 6.754.790

IPIDEA_PROXY 3.209.313

EARNFM_PROXY 2.659.913

NODEMAVEN_PROXY 2.627.851

INFATICA_PROXY 2.335.194

IPROYAL_PROXY 2.032.027

YILU_PROXY 1.549.155

Al ser consultada sobre el aparente rápido crecimiento de su red de representantes, Oxylabs (número 4 en la lista de Spur) dijo que si bien su grupo de representantes sí creció recientemente, lo hizo a un ritmo ni remotamente cercano al citado por Spur.

“No realizamos un seguimiento sistemático de las cifras de otros proveedores y no tenemos conocimiento de ningún caso de crecimiento de 10x o 100x, especialmente cuando se trata de algunas empresas más grandes que son negocios legítimos”, dijo la compañía en un comunicado escrito.

Bright Data, anteriormente conocida como Luminati Networks , es la empresa que actualmente encabeza la lista de Spur de las mayores redes de proxies residenciales. Bright Data también declaró a KrebsOnSecurity que las estimaciones actuales de Spur sobre su red de proxies son exageradas e inexactas.

«No hemos iniciado activamente ni prevemos una expansión de nuestra red de 10x o 100x, lo que me lleva a creer que alguien podría estar presentando estas direcciones IP como pertenecientes a Bright Data de alguna manera», declaró Rony Shalit , director de cumplimiento y ética de Bright Data. «En muchos casos anteriores, debido a que somos el proveedor líder de proxies para la recopilación de datos, se etiquetaron falsamente direcciones IP como parte de nuestra red, o cuando otros proveedores de proxies las utilizaban para actividades maliciosas».

“Nuestra red se nutre exclusivamente de proveedores de IP verificados y de una sólida red de usuarios residenciales que se unen voluntariamente, a quienes obtenemos con total transparencia y dedicación”, continuó Shalit. “Cada centro de datos, ISP o socio de SDK es revisado y aprobado, y cada usuario residencial debe optar activamente por formar parte de nuestra red”.

RED DE HK

Incluso Spur reconoce que Luminati y Oxylabs son diferentes a la mayoría de los demás servicios proxy en su lista de principales proveedores de proxy, ya que estos proveedores sí se adhieren a las políticas de «conozca a su cliente», como exigir videollamadas con todos los clientes y bloquear estrictamente la reventa del acceso por parte de los clientes.

Benjamin Brundage es el fundador de Synthient , una startup que ayuda a las empresas a detectar redes proxy. Brundage afirmó que si existe una creciente confusión sobre qué redes proxy son las más preocupantes, se debe a que casi todos estos servicios proxy menos conocidos se han convertido en revendedores de ancho de banda altamente endogámicos. Además, añadió, algunos proveedores de proxy no aceptan ser rastreados y se sabe que toman medidas agresivas para confundir los sistemas que escanean Internet en busca de nodos proxy residenciales.

Brundage afirmó que la mayoría de los servicios proxy actuales han creado su propio kit de desarrollo de software (SDK) que otros desarrolladores de aplicaciones pueden integrar en su código para obtener ingresos. Estos SDK modifican silenciosamente el dispositivo del usuario para que una parte de su ancho de banda se utilice para reenviar el tráfico de los clientes del servicio proxy.

“Los proveedores de proxy cuentan con grandes cantidades de direcciones IP que cambian constantemente”, afirmó. “Estas direcciones IP se obtienen a través de diversos medios, como aplicaciones para compartir ancho de banda, redes de bots, SDK de Android, entre otros. Estos proveedores suelen contactar directamente con los revendedores u ofrecer un programa de reventa que permite a los usuarios revender ancho de banda a través de su plataforma”.

Muchos proveedores de SDK afirman que requieren el consentimiento expreso del usuario antes de permitir la instalación de su software en los dispositivos de los usuarios finales. Sin embargo, estos acuerdos de aceptación y casillas de verificación de consentimiento podrían ser poco más que una formalidad para ciberdelincuentes como los operadores de bots de Aisuru, quienes obtienen una comisión cada vez que uno de sus dispositivos infectados se ve obligado a instalar un SDK que habilita uno o más de estos servicios proxy.

Según su estructura, un solo proveedor puede operar cientos de grupos de proxy diferentes a la vez, todos mantenidos por otros medios, dijo Brundage.

“A menudo, verás que los revendedores mantienen su propio grupo de proxies además de un proveedor de internet”, dijo. “Esto les permite comercializar un grupo de proxies a clientes de alto valor y ofrecer un plan de ancho de banda ilimitado a bajo costo, reduciendo así sus propios gastos”.

Algunos proveedores de proxies parecen estar directamente coludidos con los operadores de botnets. Brundage identificó a un proveedor de proxies que anunciaba agresivamente ancho de banda barato y abundante a empresas de extracción de contenido. Tras analizar el conjunto de proxies disponibles de dicho proveedor, Brundage afirmó haber encontrado una coincidencia exacta con direcciones IP que previamente había vinculado a la botnet Aisuru.

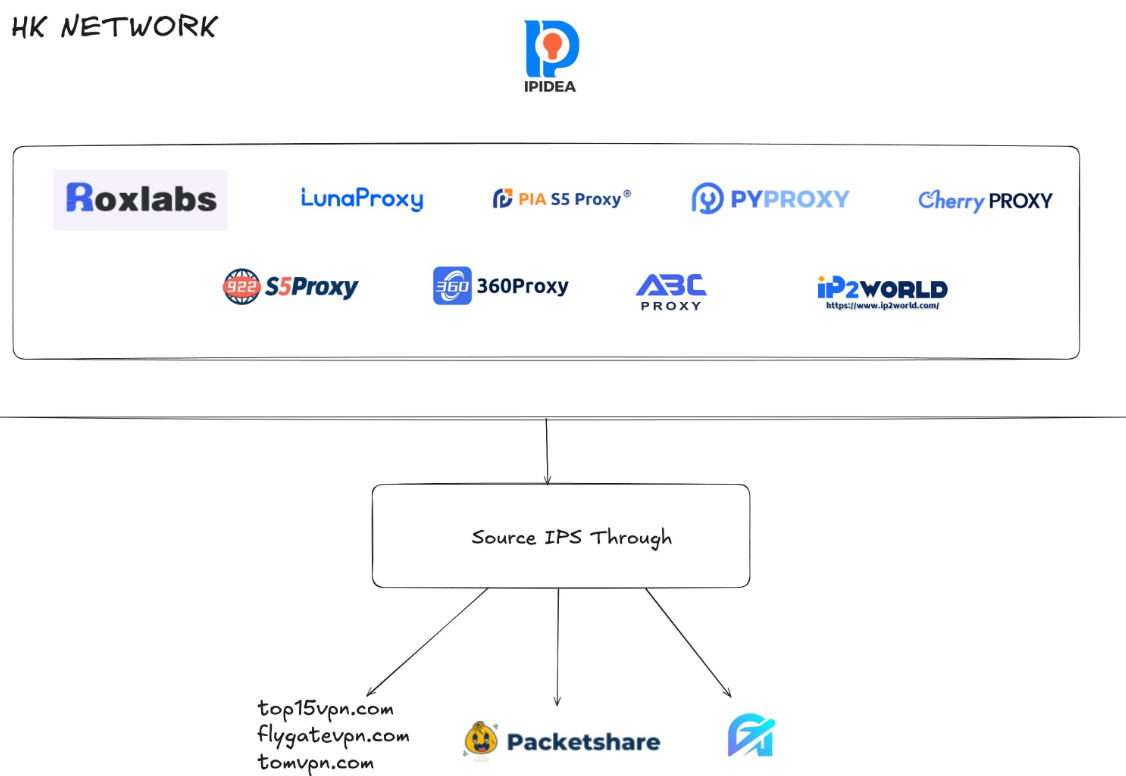

Brundage afirma que, prácticamente según cualquier criterio, el servicio de proxy residencial más grande del mundo es IPidea , una red de proxies con sede en China. IPidea ocupa el puesto número 5 en el Top 10 de Spur, y Brundage indicó que entre sus marcas se incluyen ABCProxy (n.° 3), Roxlabs , LunaProxy , PIA S5 Proxy , PyProxy , 922Proxy , 360Proxy , IP2World y Cherry Proxy. Kilmer, de Spur, señaló que también registran a Yilu Proxy (n.° 10) como perteneciente a IPidea.

Brundage afirmó que todos estos proveedores operan bajo un paraguas corporativo conocido en los foros de ciberdelincuencia como “ HK Network ”.

“El sistema funciona así: existe todo un ecosistema de revendedores, donde IPidea es increíblemente agresiva y contacta a todos los proveedores de proxy con la oferta: ‘Si nos compran ancho de banda, les ofreceremos precios de revendedor increíbles’”, explicó Brundage. “Pero también son muy agresivos a la hora de reclutar revendedores para sus aplicaciones”.

Un gráfico que muestra la relación entre los proveedores de proxy que Synthient descubrió que utilizan proxies de IPidea bajo su propia marca. Imagen: Synthient.com.

Estas aplicaciones incluyen una variedad de servicios de redes privadas virtuales (VPN) de bajo costo y “gratuitos” que, efectivamente, permiten a los usuarios disfrutar de una VPN gratuita, pero que también convierten el dispositivo del usuario en un repetidor de tráfico que puede alquilarse a ciberdelincuentes o bien distribuirse a innumerables redes proxy.

“Tienen todo ese ancho de banda que descargar”, dijo Brundage sobre IPidea y sus redes hermanas. “Y pueden hacerlo a través de sus propias plataformas, o bien recurren a revendedores que lo hagan por ellos, anunciándose en foros de hackers poco fiables para llegar a más gente”.

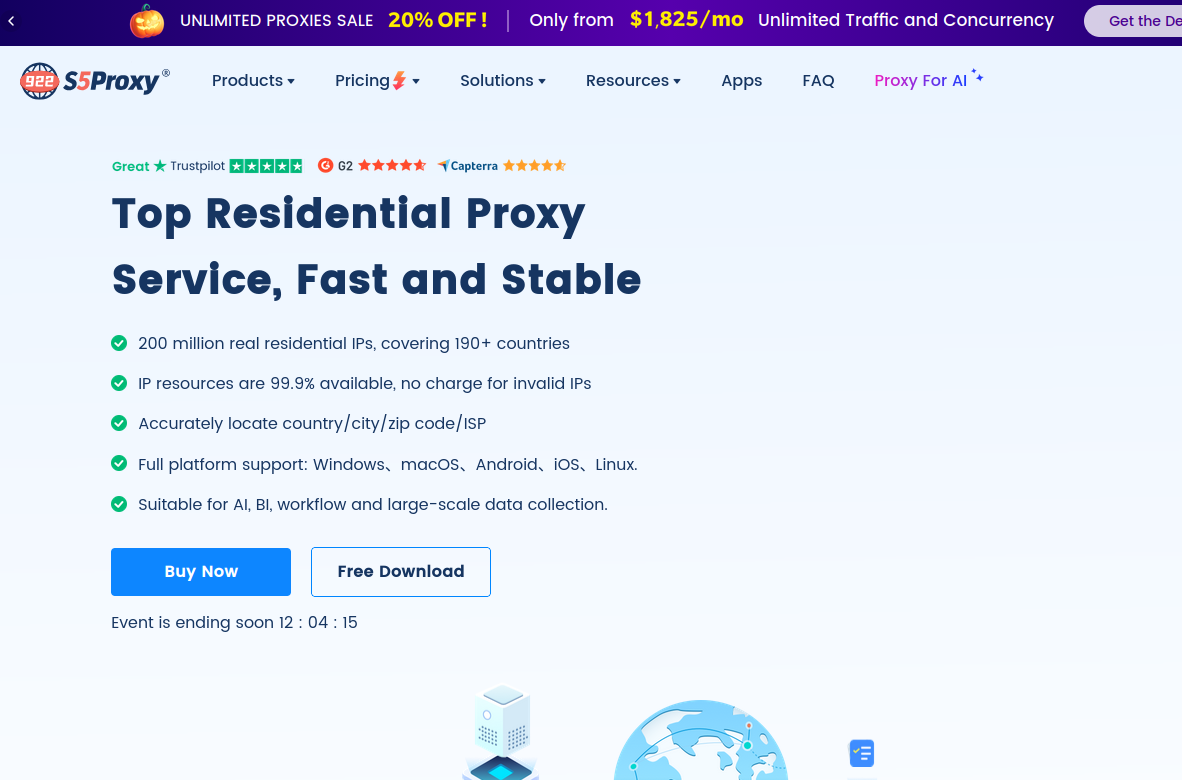

Una de las marcas principales de IPidea es 922S5Proxy , un claro guiño al servicio 911S5Proxy , que gozó de gran popularidad entre 2015 y 2022. En julio de 2022, KrebsOnSecurity publicó un análisis exhaustivo sobre los orígenes de 911S5Proxy y sus aparentes propietarios en China . Menos de una semana después, 911S5Proxy anunció su cierre tras un ataque informático masivo a sus servidores .

En 2022, un artículo mencionaba a Yunhe Wang , de Pekín, como el aparente propietario o administrador del servicio de intermediación 911S5. En mayo de 2024, el Departamento de Justicia de Estados Unidos arrestó a Wang , alegando que su red se utilizaba para robar miles de millones de dólares a instituciones financieras, emisores de tarjetas de crédito y programas federales de préstamos. Simultáneamente, el Departamento del Tesoro de Estados Unidos anunció sanciones contra Wang y otros dos ciudadanos chinos por operar 911S5Proxy.

El sitio web de 922Proxy.

Extracción de datos para IA

En los últimos meses, varios expertos que rastrean la actividad de botnets y proxies han compartido que gran parte del scraping de contenido, que beneficia a las empresas de IA, ahora utiliza estas redes proxy para ocultar aún más su agresiva actividad de extracción de datos. Esto se debe a que, al enrutar el tráfico a través de direcciones IP residenciales, las empresas de scraping de contenido dificultan enormemente su filtrado.

“Es realmente difícil de bloquear, porque existe el riesgo de bloquear a personas reales”, dijo Kilmer de Spur sobre la actividad de extracción de datos de LLM que se realiza a través de direcciones IP residenciales individuales, que a menudo son compartidas por varios clientes a la vez.

Kilmer afirma que la industria de la IA ha aportado una apariencia de legitimidad al negocio de los proxies residenciales, que hasta ahora se había asociado principalmente con programas dudosos para ganar dinero mediante afiliados, abusos automatizados y tráfico no deseado en Internet.

“El rastreo y la extracción de datos web siempre han existido, pero la IA los convirtió en una mercancía, datos que había que recopilar”, dijo Kilmer. “Todos querían monetizar sus propios conjuntos de datos, y la forma de hacerlo varía en cada caso”.

Kilmer afirmó que muchos programas de extracción de datos relacionados con LLM utilizan proxies residenciales en los casos en que el proveedor de contenido ha restringido el acceso a su plataforma de alguna manera, como obligando a la interacción a través de una aplicación o manteniendo todo el contenido detrás de una página de inicio de sesión con autenticación multifactor.

“Cuando el costo de los datos es prohibitivo —existe algún tipo de exclusividad o razón por la que no pueden acceder a los datos— recurrirán a proxies residenciales para que parezca que una persona real accede a esos datos”, dijo Kilmer sobre los esfuerzos de extracción de contenido.

Los robots de IA agresivos están sobrecargando cada vez más la infraestructura mantenida por la comunidad , provocando lo que equivale a ataques DDoS persistentes contra recursos públicos vitales. Un informe publicado a principios de este año por LibreNews reveló que algunos proyectos de código abierto reciben hasta un 97 % de su tráfico de bots de IA de empresas, lo que incrementa drásticamente los costos de ancho de banda, la inestabilidad del servicio y supone una carga adicional para los responsables de mantenimiento, que ya se encuentran al límite de sus recursos.

Cloudflare está experimentando con herramientas que permitirán a los creadores de contenido cobrar a los rastreadores de IA por extraer datos de sus sitios web. La función de » pago por rastreo » de la compañía se encuentra actualmente en fase beta privada y permite a los editores establecer sus propios precios, que los bots deben pagar antes de extraer el contenido.

El 22 de octubre, la red social y de noticias Reddit demandó a Oxylabs (PDF) y a varios otros proveedores de proxies, alegando que sus sistemas permitieron el rastreo masivo del contenido de los usuarios de Reddit a pesar de que Reddit había tomado medidas para bloquear dicha actividad.

“Reconociendo que Reddit niega el acceso a su sitio a programas como estos, los acusados extraen los datos de los resultados de búsqueda de Google”, alega la demanda. “Lo hacen enmascarando sus identidades, ocultando sus ubicaciones y disfrazando sus programas de extracción de datos como personas comunes (entre otras técnicas) para sortear las restricciones de seguridad destinadas a detenerlos”.

Denas Grybauskas , director de gobernanza y estrategia de Oxylabs, afirmó que la empresa estaba conmocionada y decepcionada por la demanda.

«Reddit no ha intentado comunicarse directamente con nosotros ni expresar ninguna posible preocupación», declaró Grybauskas en un comunicado escrito. «Oxylabs siempre ha sido y seguirá siendo pionera y líder en la recopilación de datos públicos, y no dudará en defenderse de estas acusaciones. La postura de Oxylabs es que ninguna empresa debería reclamar la propiedad de datos públicos que no le pertenecen. Es posible que se trate simplemente de un intento de vender esos mismos datos públicos a un precio inflado».

Por muy grande y potente que sea Aisuru, no es la única botnet que contribuye a la amplia disponibilidad de proxies residenciales. Por ejemplo, el 5 de junio, el Centro de Denuncias de Delitos en Internet del FBI advirtió que una amenaza de malware para IoT, denominada BADBOX 2.0, había comprometido millones de decodificadores de Smart TV, proyectores digitales, sistemas de infoentretenimiento para vehículos, marcos de fotos y otros dispositivos IoT.

En julio, Google presentó una demanda en un tribunal federal de Nueva York contra los presuntos responsables de la botnet Badbox. Google afirmó que la botnet Badbox 2.0 «comprometió más de 10 millones de dispositivos no certificados con el software de código abierto Android, que carece de las protecciones de seguridad de Google. Los ciberdelincuentes infectaron estos dispositivos con malware preinstalado y los utilizaron para cometer fraude publicitario a gran escala y otros delitos digitales».

UN NOMBRE DE DOMINIO FAMILIAR

Brundage afirmó que los operadores de la botnet Aisuru tienen su propio SDK y que, por alguna razón, parte de su código indica a muchos sistemas recién infectados que consulten el dominio fuckbriankrebs(.)com . Esto podría ser simplemente una elaborada provocación dirigida al autor de este sitio: uno de los supuestos socios de la botnet usa el alias » Forky » y fue identificado en junio por KrebsOnSecurity como un joven de São Paulo, Brasil .

Brundage señaló que solo los sistemas infectados con el SDK de Android de Aisuru se verán obligados a resolver el dominio. Inicialmente, se debatió si el dominio podría tener alguna utilidad como un «interruptor de emergencia» capaz de interrumpir las operaciones de la botnet, aunque Brundage y otros entrevistados para este artículo afirman que es poco probable.

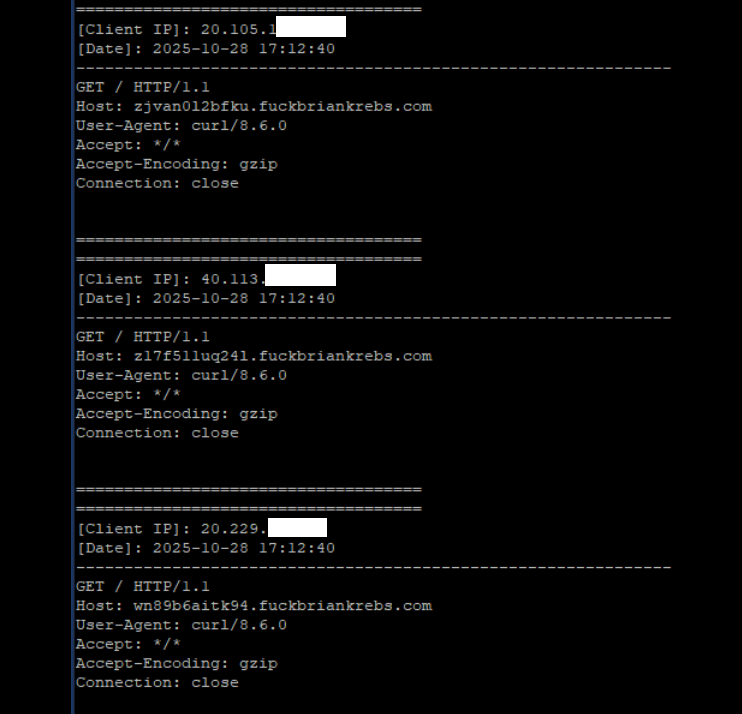

Una pequeña muestra del tráfico generado tras la activación de un servidor DNS en el dominio recién registrado fuckbriankrebs.com. Cada dirección IP única solicitó su propio subdominio único. Imagen: Seralys.

Para empezar, se preguntaban, si el dominio era crucial para el funcionamiento de la botnet, ¿por qué seguía sin registrar y a la venta? ¿Por qué, precisamente?, nos preguntábamos. Afortunadamente, la semana pasada Philippe Caturegli , «jefe de hackers» de la empresa de inteligencia de seguridad Seralys , se hizo con el dominio .

Caturegli habilitó un servidor DNS pasivo en ese dominio y en pocas horas recibió más de 700.000 solicitudes de subdominios únicos en fuckbriankrebs(.)com .

Pero incluso con esa visibilidad sobre Aisuru, es difícil usar esta función de registro de dominio para medir su tamaño real, afirmó Brundage. Al fin y al cabo, explicó, los sistemas que se conectan al dominio representan solo una pequeña parte de la botnet en su conjunto.

“Los bots están programados para realizar búsquedas masivas de spam en los subdominios”, dijo. “Así que cada vez que se produce una infección o se ejecuta en segundo plano, realizará una de esas consultas DNS”.

Caturegli configuró brevemente todos los subdominios en fuckbriankrebs.com para mostrar esta imagen de arte ASCII a los sistemas visitantes hoy.

El dominio fuckbriankrebs(.)com tiene una historia peculiar. En su lanzamiento inicial en 2009, se utilizó para propagar software malicioso mediante la botnet de spam Cutwail . En 2011, el dominio estuvo involucrado en un importante ataque DDoS contra este sitio web por parte de una botnet operada por Russkill (también conocida como “Dirt Jumper”).

Domaintools.com descubre que en 2015, fuckbriankrebs(.)com fue registrado a nombre de una dirección de correo electrónico atribuida a David “Abdilo” Crees , un australiano de 27 años sentenciado en mayo de 2025 a tiempo cumplido por condenas de delitos cibernéticos relacionadas con el grupo de hackers Lizard Squad .

Actualización, 1 de noviembre de 2025, 10:25 a. m. ET: Una versión anterior de esta noticia citaba erróneamente las cifras de proxies de Spur de principios de este año. Spur aclaró que dichas cifras confundían los proxies residenciales —que son rotativos y están conectados a dispositivos reales de usuarios finales— con los “proxies de ISP” ubicados en AT&T. Según Spur, los proxies de ISP consisten en engañar a un ISP para que enrute una gran cantidad de direcciones IP que se revenden como proxies de centro de datos mucho más estáticos.

La botnet Aisuru, responsable de varios ataques de denegación de servicio distribuido (DDoS) sin precedentes, ha experimentado una transformación significativa. En lugar de centrarse exclusivamente en los ataques DDoS, sus operadores han actualizado su malware para impulsar un negocio más lucrativo y sostenible: el alquiler de cientos de miles de dispositivos IoT infectados a servicios proxy. Estos servicios proxy permiten a los ciberdelincuentes anonimizar su tráfico, lo que dificulta rastrear la actividad maliciosa hasta su origen.

Aisuru ha infectado al menos 700.000 sistemas IoT, incluyendo routers de internet y cámaras de seguridad con escasa protección. Los operadores de la botnet han utilizado estos dispositivos para lanzar ataques DDoS masivos, algunos de los cuales alcanzaron velocidades cercanas a los 30 terabits por segundo. Esto ha provocado importantes interrupciones en los servicios de internet, especialmente en Estados Unidos, donde Aisuru ha comprometido un gran número de dispositivos IoT.

La botnet Aisuru ha llamado la atención de las autoridades federales de Estados Unidos y Europa, y algunos de los mayores proveedores de servicios de internet (ISP) del mundo han comenzado a compartir listas de bloqueo para identificar la ubicación, en constante cambio, de los servidores que la controlan. Los expertos creen que los operadores de la botnet han actualizado su malware para permitir el alquiler de dispositivos infectados a servicios proxy, que pueden utilizarse para fines legítimos como la comparación de precios o la inteligencia de ventas. Sin embargo, estos servicios suelen ser utilizados indebidamente para actividades maliciosas como el fraude publicitario y el relleno de credenciales.

El mercado de servicios proxy ha experimentado un crecimiento significativo, con algunos proveedores que ofrecen millones de direcciones IP proxy residenciales. Spur, un servicio que rastrea redes proxy, informó haber detectado 250 millones de direcciones IP proxy residenciales únicas en los últimos 90 días. Este crecimiento se atribuye a la creciente demanda de proxies tanto por parte de ciberdelincuentes como de empresas legítimas.

Algunos de los principales proveedores de proxies, como Luminati y Oxylabs, han experimentado un crecimiento considerable en los últimos seis meses. Sin embargo, estos proveedores afirman que sus pools de proxies no crecen al ritmo que reporta Spur. Luminati, por ejemplo, declaró que su red se nutre de proveedores de IP verificados y de una sólida red de pares residenciales que solo aceptan el consentimiento, y que se esfuerzan por obtener estas IP de forma transparente.

Benjamin Brundage, fundador de Synthient, una startup que ayuda a las empresas a detectar redes proxy, cree que el mercado de servicios proxy está evolucionando hacia la facilitación de actividades agresivas de extracción de contenido. Esto se debe a la demanda de modelos de lenguaje de gran tamaño (LLM), que requieren enormes cantidades de datos para funcionar. Brundage señaló que muchos proveedores de proxy han creado su propio kit de desarrollo de software (SDK), que les permite obtener direcciones IP de diversas fuentes, incluidas botnets y aplicaciones que comparten ancho de banda.

La industria de la IA ha aportado legitimidad al negocio de los proxies residenciales, que antes se asociaba con programas de afiliados poco fiables y tráfico de internet no deseado. Sin embargo, esto también ha provocado un aumento de la extracción de contenido, lo que puede sobrecargar la infraestructura mantenida por la comunidad y causar ataques DDoS persistentes contra recursos públicos vitales.

Cloudflare está experimentando con herramientas que permiten a los creadores de contenido cobrar a los rastreadores de IA por extraer datos de sus sitios web. La función de «pago por rastreo» de la compañía se encuentra actualmente en fase beta privada y permite a los editores establecer sus propios precios, que los bots deben pagar antes de extraer el contenido.

En los últimos meses, varios expertos han señalado que una cantidad significativa de extracción de contenido está utilizando redes proxy para ocultar aún más la actividad agresiva de recopilación de datos. Esto dificulta su bloqueo, ya que el tráfico parece originarse en direcciones IP residenciales. La industria de la IA ha generado una demanda de datos que ha impulsado el crecimiento del mercado de proxies residenciales, lo que ha permitido a las empresas de extracción de contenido acceder a contenido restringido.

La botnet Aisuru no es la única que contribuye a la disponibilidad de proxies residenciales. Otras botnets, como BADBOX 2.0, también han comprometido millones de dispositivos IoT, incluyendo decodificadores de Smart TV, proyectores digitales y sistemas de infoentretenimiento para vehículos. Google demandó en julio a los presuntos responsables de la botnet BADBOX, y se cree que esta se utilizó para fraude publicitario a gran escala y otros delitos informáticos.

En conclusión, la transformación de la botnet Aisuru en un servicio de alquiler de proxies tiene importantes implicaciones para el panorama de la ciberseguridad. El crecimiento del mercado de proxies residenciales, impulsado por la demanda de LLM, ha permitido a las empresas de extracción de contenido acceder a contenido restringido y ha provocado un aumento de la actividad agresiva de recopilación de datos. El uso de servicios de proxy para actividades maliciosas también ha dificultado el rastreo del tráfico malicioso hasta su origen. A medida que la demanda de datos siga creciendo, es probable que el mercado de proxies residenciales continúe evolucionando, y los expertos en ciberseguridad deberán adaptarse a estos cambios para adelantarse a los ciberdelincuentes.